Co to jest ransomware?

Ransomware to złośliwe oprogramowanie, które stanowi coraz większe zagrożenie dla firm. Z reguły szyfruje pliki, systemy lub urządzenia bądź „blokuje” ekrany, powodując, że foldery, pliki lub całe systemy stają się nieosiągalne. Następnie użytkownicy są powiadamiani, że zabezpieczenia systemu zostały naruszone i dostęp zostanie przywrócony dopiero po zapłaceniu „okupu” (ang. ransom).

Do zainfekowania sieci oprogramowaniem ransomware może dojść na wiele sposobów: użytkownik może wejść na złośliwą stronę internetową, pobrać zainfekowany plik lub otworzyć wiadomość e-mail będącą spamem. Może to być też wynik nieaktualizowania oprogramowania, co prowadzi do powstania wielu luk w zabezpieczeniach całej sieci. Złośliwe oprogramowanie może również pozostawać uśpione w sieci lub na urządzeniu przez dłuższy czas, co pokazuje, że jego wyśledzenie i wyeliminowanie jest trudne.

Ten rodzaj złośliwego oprogramowania jest często wykorzystywany przez cyberprzestępców do ataków na służbę zdrowia, sektor finansowy i instytucje rządowe, które gromadzą poufne dane, aby świadczyć niezbędne usługi.

W tym przewodniku omówimy różne typy ataków ransomware oraz wyjaśnimy, jakie skutki mogą mieć dla Twojej firmy, a także jak zapewnić sobie ochronę przed tym zagrożeniem.

Typy oprogramowania ransomware

Złośliwe oprogramowanie to pojęcie obejmujące wiele typów szkodliwych programów. Poszczególne typy są zazwyczaj definiowane przez metodę wdrażania lub sposób działania po uzyskaniu dostępu do sieci. Na przykład ransomware czasami jest nazywane wirusem. W niektórych przypadkach jest to prawda, jednak wirusy to tylko jeden typ złośliwego oprogramowania charakteryzujący się możliwością replikowania własnego kodu.

- Exploity: Exploity wykorzystują luki (ang. exploit) w zabezpieczeniach systemu, co umożliwia atakującemu uzyskanie pełnej kontroli nad systemem firmy.

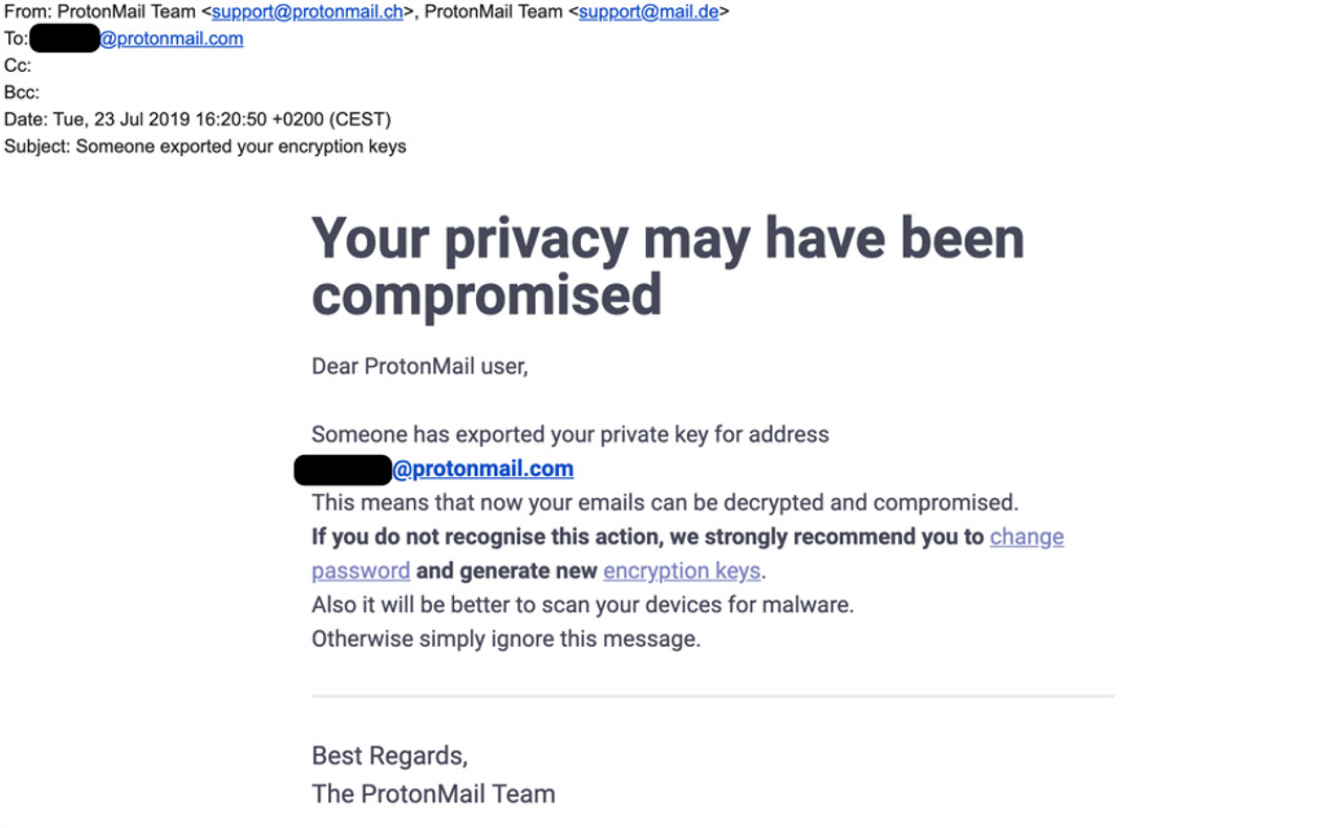

- Phishing: Ataki typu phishing polegają na tym, że osoba o złych zamiarach podszywa się pod organizację lub osobę indywidualną i wysyła wiadomości e-mail zawierające złośliwe załączniki lub linki.

- Złośliwe reklamy: Ataki za pomocą złośliwym reklam (malvertising) są coraz częstsze i coraz bardziej wyrafinowane. Atakujący umieszczają zainfekowane reklamy w legalnych i zaufanych witrynach internetowych. Po załadowaniu na stronie te reklamy rozpowszechniają złośliwe oprogramowanie w Twojej sieci — ma to szczególnie duży wpływ na reputację popularnych witryn internetowych z dużym ruchem.

- Pliki pobierane w locie: W przeciwieństwie do innych ataków, które wymagają akcji ze strony użytkownika, takiej jak pobranie załącznika lub kliknięcie linku do zainfekowanej strony, pliki pobierane w locie mogą zostać zainstalowane bez wiedzy użytkownika z powodu słabych zabezpieczeń systemu.

Dlaczego firmy muszą zachować czujność

Podczas gdy starsze formy ransomware, takie jak oprogramowanie Phobos, wciąż są obecne, stale tworzone są ich nowe odmiany. Liczba ataków w pierwszej połowie 2021 r. wzrosła prawie dwukrotnie. Według organizacji Cognyte w pierwszej połowie 2021 roku 1097 firm zostało zaatakowanych za pomocą ransomware w porównaniu do 1112 w całym roku 2020. Najczęściej atakowanym krajem są Stany Zjednoczone — amerykańskie firmy stanowią 54,9% wszystkich ofiar.

Oto kilka czynników, które mogą zwiększyć ryzyko ataku:

- Nieaktualne oprogramowanie lub urządzenia

- Przeglądarki i systemy operacyjne bez zainstalowanych poprawek

- Słabe lub nieistniejące plany tworzenia kopii zapasowych umożliwiających odzyskanie danych (co zwiększa ryzyko utraty danych i reputacji)

- Brak inwestycji w rozwiązania zabezpieczające

Zapobieganie dostępowi ransomware do systemów i zabezpieczenie firmy na początkowych etapach ataku może pomóc jej uniknąć ogromnych kosztów związanych z odzyskiwaniem danych. Dobitnym przykładem jest tu atak ransomware CryptoLocker, którego rozwiązanie zajęło ponad sześć miesięcy.

Cyberprzestępcy opracowali nowe oprogramowanie botnet o nazwie Gameover ZeuS, które od września 2013 r. do maja 2014 r. stworzyło sieć urządzeń zainfekowanych złośliwym oprogramowaniem. Następnie do ofiar ataku wysłano skrypt za pośrednictwem załącznika wiadomości e-mail, który po otwarciu aktywował złośliwe oprogramowanie. Ten program ransomware potrafił także identyfikować inne połączone urządzenia w sieci ofiary, całkowicie szyfrując wszystkie dane i blokując systemy operacyjne, co powodowało całkowite wstrzymanie operacji biznesowych.

Złośliwe oprogramowanie skutecznie szyfrowało pliki i informowało użytkowników, że ich operacje stają się zakładnikami do czasu zapłacenia okupu. W ten sposób atakujący zdobyli miliony dolarów.

Podczas ataku CryptoLocker wykorzystano taktykę asymetrycznego szyfrowania. Oznacza to, że plik mógł zostać zaszyfrowany za pomocą klucza publicznego, ale odszyfrować można go było tylko za pomocą klucza prywatnego. Bez klucza prywatnego odzyskanie zaszyfrowanych plików było niemal niemożliwe.

Jak zapobiegać atakom ransomware

Chociaż nie każda ofiara ataku ransomware płaci okup lub ponosi koszty, w 95% przypadków, w których wystąpiły koszty związane z ransomware, według firmy Verizon średnia strata wyniosła 11 150 USD. Jednak straty wahają się od zaledwie 70 USD do aż 1,2 mln USD. Firmy, które wiedzą, jak zapobiegać atakom ransomware, mogą znaczącą zredukować swoje luki w zabezpieczeniach online.

Poniżej przedstawiamy kluczowe kroki zapobiegania, blokowania i obrony przed potencjalnymi atakami ransomware.

Przeprowadź szkolenia pracowników z zakresu zagrożeń dla bezpieczeństwa firmy

Pracownicy są pierwszą linią obrony przed różnorodnymi zagrożeniami dla operacji biznesowych i powinni posiadać przynajmniej podstawową wiedzę na temat zagrożeń związanych z cyberbezpieczeństwem, takich jak spam i phishing oraz inne często używane taktyki:

- Spoofing: Pracownik otrzymuje wiadomość e-mail od atakującego, który podszywa się pod współpracownika lub inne zaufane źródło w celu pozyskania poufnych lub wrażliwych danych, które można wykorzystać przeciwko firmie (lub osobom).

- Spear phishing: Podczas gdy phishing jest ukierunkowany na wszystkie adresy e-mail, spear phishing ma miejsce wtedy, gdy atakujący dokładnie bada Twoją firmę, aby wybrać określone osoby lub grupy.

- Socjotechnika: Może być używana do manipulowania pracownikami, aby nieświadomie naruszyli istniejące zabezpieczenia IT.

Pomocne mogą być również zasady dotyczące „podejrzanych wiadomości e-mail”, budujące świadomość pracowników w zakresie potencjalnych zagrożeń, ponieważ zapewnią, że wszyscy będą przestrzegać tych samych procedur w celu zminimalizowania poziomów ryzyka. Pamiętaj, aby zawczasu przetestować wszelkie zasady postępowania w przypadku wystąpienia zagrożenia. Pozwoli to zidentyfikować luki i problemy oraz upewnić się, że wszyscy są odpowiednio przygotowani.

Nie podawaj danych osobowych kontaktom z zewnątrz

W przypadku każdego potencjalnego ataku ransomware cyberprzestępca będzie musiał przeprowadzić niezbędne badania dotyczące Twojej firmy — nie ma lepszego źródła tych informacji niż kadra zarządzająca i inni pracownicy. Aby chronić swoje dane biznesowe, nigdy nie przekazuj poufnych informacji niezaufanym źródłom.

Nie klikaj niezweryfikowanych linków, załączników, aplikacji ani wyskakujących instalacji

Wszystkie osoby w firmie muszą zachować ostrożność, reagując na wszelkie pliki, załączniki i linki, niezależnie od tego, kto je wysłał, ponieważ takie pliki mogą zawierać szkodliwe programy ransomware, wirusy lub oprogramowanie. Szyfrowanie może zapewnić algorytm zabezpieczania poufnych danych, który wymaga od strony otrzymującej odszyfrowania ich za pomocą klucza deszyfrującego. Bez tego klucza dane są nieczytelne dla innych. Klucze szyfrowania są używane do odszyfrowywania zaszyfrowanego tekstu z powrotem na zwykły tekst możliwy do odczytania, dlatego bez tego klucza informacje są bezużyteczne. W ten sposób można zapobiec ryzyku dostania się danych w niepowołane ręce.

Aby ochronić swój komputer przed ransomware, nie klikaj niezweryfikowanych linków, załączników, aplikacji ani wyskakujących okienek. Przeglądając strony internetowe na komputerze, możesz sprawdzić miejsce docelowe linku, umieszczając na nim wskaźnik myszy — docelowy adres URL zostanie wyświetlony na dole okna przeglądarki, gdzie możesz go sprawdzić przed kliknięciem. Zabezpieczone witryny używają protokołu „https” zamiast „http” i mają symbol tarczy lub kłódki na pasku adresu. Jeśli docelowy adres URL nie jest bezpieczny lub wydaje się podejrzany — na przykład nie jest taki, jakiego można oczekiwać na podstawie kontekstu linku — nie należy go klikać.

Ponadto pobranie złośliwej aplikacji na urządzenie mobilne z systemem iOS lub Android również może doprowadzić do rozpowszechnienia złośliwego oprogramowania. Aby zminimalizować ryzyko ataku ransomware, należy odwiedzać tylko zweryfikowane, zaufane witryny, np. Sklep Google Play w przypadku użytkowników systemu Android lub sklep App Store w przypadku użytkowników telefonów iPhone. Nie jest to jednak w pełni niezawodne, dlatego aby zapobiec zagrożeniu ze strony ransomware, należy zawsze sprawdzać opinie użytkowników i liczbę pobrań przed zainstalowaniem jakiejkolwiek nowej aplikacji, czyścić nieużywane aplikacje co kilka miesięcy i wdrożyć solidne rozwiązanie zabezpieczające na urządzeniu mobilnym.

Ponadto przestępcy mogą również wykorzystywać słabe systemy zabezpieczające za pośrednictwem sieci Wi-Fi lub linków w fałszywych wiadomościach tekstowych, wiadomościach e-mail lub witrynach internetowych. Najlepsze rozwiązanie: Zachowaj ostrożność i zawsze dbaj o bezpieczeństwo.

Używaj skanowania i filtrowania zawartości serwera pocztowego

Zainstaluj oprogramowanie do skanowania i filtrowania zawartości na serwerach pocztowych, aby blokować i wykrywać ransomware oraz zapobiegać atakom. Te dodatkowe warstwy ochrony obejmują następujące elementy:

- SPF (Sender Policy Framework): Serwery poczty e-mail mogą blokować nieautoryzowanym nadawcom dostęp do Twojej sieci, zapobiegając spamowi i spoofingowi w wiadomościach e-mail.

- DMARC (Domain Message Authentication Reporting and Conformance): Wspierająca procesy SPF technologia DMARC może monitorować istniejące procedury uwierzytelniania poczty e-mail i zmniejszyć liczbę wiadomości zawierających spam i phishing, odrzucając je, jeśli nie są uwierzytelnione za pomocą rozwiązania SPF lub Domain Keys Identified Message.

- DKIM (DomainKeys Identified Mail): DKIM to technika uwierzytelniania poczty e-mail, która wykorzystuje szyfrowanie kluczem publicznym. Do każdej wiadomości e-mail jest dołączany ciąg znaków (czyli skrót), który następnie jest szyfrowany za pomocą klucza prywatnego domeny nadawcy, tworząc w ten sposób unikatowy podpis cyfrowy. Po odebraniu wiadomości serwer adresata sprawdza adres e-mail i klucz publiczny oraz podpis cyfrowy użytkownika domeny, aby zweryfikować, czy wiadomość została wysłana z odpowiedniego serwera i upewnić się, czy nie została ona zmanipulowana. Dopiero wtedy wiadomość może zostać zaakceptowana. Każda wiadomość, która nie przejdzie pomyślnie tej weryfikacji, zostaje automatycznie odrzucona.

Ogranicz uprawnienia dostępu użytkowników

Ograniczanie możliwości użytkowników i usuwanie niektórych uprawnień dostępu do pobierania, uruchamiania i instalowania aplikacji, znane jako zasada najmniejszych uprawnień (ang. Principle of Least Privilege, PoLP), jest powszechnie uważane za najlepsze rozwiązanie w znacznym ograniczaniu ryzyka przedostania się złośliwego oprogramowania do sieci.

Chociaż nie jest to popularne rozwiązanie wśród pracowników, ograniczenie uprawnień użytkowników jest sposobem na umożliwienie firmom skutecznego zabezpieczania wrażliwych i poufnych danych, połączonych urządzeń, programów i kont, przy jednoczesnym zachowaniu zgodności w zakresie ochrony powiązanych informacji. Kontrola dostępu na podstawie ról (ang. Role-Based Access Control, RBAC) również może być skutecznym sposobem ograniczania dostępu do systemu — osoby pełniące określone role lub należące do określonych grup w firmie otrzymują różne poziomy dostępu w zależności od potrzeb.

Zlikwiduj możliwość używania urządzeń zewnętrznych, np. dysków USB

Urządzenia zewnętrzne, takie jak dyski USB, mogą siać spustoszenie w firmach. Podczas gdy sieci mogą chronić przed zagrożeniami wewnętrznymi, urządzenie zewnętrzne może zostać zainfekowane złośliwym oprogramowaniem bez wiedzy użytkownika. Po podłączeniu osobistego urządzenia pracownika lub innego sprzętu do sieci firmowej przechowywane na nim złośliwe oprogramowanie może rozprzestrzenić się w całej sieci firmowej. Aby uniknąć ryzyka ataku ransomware, najlepszą obroną będzie uniemożliwienie korzystania z urządzeń zewnętrznych w miejscu pracy.

Upewnij się, że oprogramowanie i aplikacje używane w firmie są aktualne

Aby jeszcze bardziej zabezpieczyć firmę przed ransomware i innymi cyberatakami, należy regularnie instalować aktualizacje oprogramowania i aplikacji, w tym poprawki, które są udostępniane przez firmy z branży cyberzabezpieczeń w celu usuwania znanych luk w zabezpieczeniach sieci.

Atak WannaCry z 2017 r. rozpowszechnił się na ponad 230 000 komputerów z systemem Windows w 150 krajach w zaledwie jeden dzień i objął agencje rządowe, instytucje medyczne oraz szpitale. Jedną z zaatakowanych instytucji był brytyjski NHS (odpowiednik NFZ), a znaczącą rolę w tak szerokim zasięgu ataku miało nieaktualne oprogramowanie. Atakujący mogli wykorzystać luki w nieaktualnym oprogramowaniu bez zastosowanych poprawek. Do dziś WannaCry pozostaje jednym z najbardziej znanych, niechlubnych cyberataków. Od 2017 roku firma Avast zablokowała ponad 170 milionów dodatkowych ataków ransomware WannaCry.

Rozwiązania antywirusowe mogą zautomatyzować instalowanie poprawek i aktualizacji, aby zapewnić, że systemy są zawsze chronione przed najnowszymi cyberzagrożeniami.

Twórz kopie zapasowe wszystkich ważnych plików

W przypadku ataku ransomware kopie zapasowe mogą znacząco skrócić czas przestoju spowodowany koniecznością wznowienia działalności. Rozwiązania do obsługi kopii zapasowych mogą być następujące:

- Magazyn zewnętrzny: Firmy regularnie tworzą kopie zapasowe, które są wysyłane do magazynu poza jej siedzibą. W zależności od częstotliwości wykonywania kopii zapasowych i procesów odzyskiwania hosta takie rozwiązanie nadal może spowodować utratę danych z kilku tygodni.

- Magazynowanie elektroniczne: To rozwiązanie umożliwia tworzenie kopii zapasowych na serwerze zdalnym, jednak ilość danych, które można przechowywać i odzyskać, zależy od przepustowości sieci.

- Magazyn oparty na dyskach: Tworzona jest kopia punktu w czasie, która jest przechowywana zarówno w firmie, jak i poza nią.

- Magazyn w chmurze: Dane są przechowywane zdalnie i aktualizowane na bieżąco.

Wdróż plan odzyskiwania danych

Aby zabezpieczyć firmę na przyszłość na wypadek wystąpienia ataku ransomware, należy wdrożyć plan odzyskiwania danych po awarii oraz plan ciągłości biznesowej. Pozwoli to firmie zdefiniować procesy i protokoły stosowane w przypadku ataku. Umożliwi również ustalenie roli każdej osoby oraz kontaktów, które należy powiadomić, aby wspierać zarówno zapobieganie atakom, jak i odzyskiwanie danych.

Wdrażaj niezawodne środki bezpieczeństwa

Nie można bagatelizować znaczenia instalacji solidnego oprogramowania zabezpieczającego i konserwacji systemu poprzez regularne aktualizacje zabezpieczeń. Stosowanie wielu narzędzi i procesów zabezpieczających, znane jako podejście warstwowe, pozwoli zmaksymalizować ochronę przed atakiem ransomware.

Poniższe rozwiązania znacząco wzmacniają istniejącą strategię zabezpieczającą:

- Zapora ogniowa: Zapora ogniowa to skuteczna podstawa każdego oprogramowania zabezpieczającego, która blokuje nieautoryzowany dostęp do Twoich urządzeń. Bez zapory ogniowej Twoja sieć może być bardziej narażona na ryzyko ze strony złośliwego oprogramowania takiego jak ransomware.

- Oprogramowanie antywirusowe: Antywirus dla firm może wykrywać i eliminować zagrożenia sieci i urządzeń, zapewniając aktualną, niezawodną ochronę.

- Technologia chmurowa: Zamiast przechowywać wszystkie dane w jednej lokalizacji fizycznej możesz skorzystać z technologii chmurowej, która daje zdalny dostęp do danych z dowolnego miejsca, oferując skalowalność i elastyczność. Ta technologia zapewnia również dodatkowe możliwości tworzenia kopii zapasowych, określania dostępu do danych i przywracania poprzednich wersji plików, jeśli dane zostaną zaszyfrowane w przypadku ataku ransomware.

Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe (ang. Multi-Factor Authentication, MFA), znane również jako uwierzytelnianie dwuskładnikowe, zyskało na popularności i znaczeniu. Oprócz silnego hasła użytkownicy muszą podać drugą informację lub proces w celu uzyskania dostępu do konta, co zapewnia dodatkową warstwę bezpieczeństwa.

Metody MFA są różne i mogą obejmować:

- Udzielenie wcześniej określonej odpowiedzi na pytanie w stylu „coś, co znasz” i wprowadzenie informacji, której nie zna nikt inny

- Tradycyjne tokeny sprzętowe dostarczające nowy kod po aktywacji

- Tokeny oprogramowania, takie jak bezpieczna wiadomość SMS zawierająca unikatowy kod

- Aplikacja weryfikacyjna żądająca potwierdzenia dostępu na drugim urządzeniu

- Dane biometryczne, na przykład odcisk palca lub rozpoznawanie twarzy

VPN

Zainstalowanie wirtualnej sieci prywatnej (ang. Virtual Private Network, VPN) umożliwia zaszyfrowanie połączenia i zabezpieczenie danych biznesowych podczas korzystania z sieci publicznej poprzez utworzenie bezpiecznego połączenia między Twoim urządzeniem a Internetem, co pozwala na prywatny dostęp do danych bez narażania się na ryzyko. Dowiedz się więcej o sposobie działania sieci VPN oraz o dostępnych opcjach.

Ochrona punktów końcowych

Zdefiniowana jako ochrona każdego urządzenia połączonego z Twoją siecią, ochrona punktów końcowych pozwala chronić urządzenia biznesowe przed atakami złośliwego oprogramowania oraz atakami typu zero-day, które wykorzystują luki w zabezpieczeniach wynikające z niezastosowanych poprawek. Twój system może być coraz bardziej narażony na ataki, dlatego warto korzystać z ostrzeżeń „zero day”, aby niwelować wszelkie słabości, zanim nastąpi atak.

Ochrona wszystkich punktów końcowych, zarówno fizycznych, wirtualnych, jak i chmurowych, jest zapewniania za pośrednictwem scentralizowanej konsoli zarządzania, która umożliwia administratorom rutynowe monitorowanie i zabezpieczanie systemów w czasie rzeczywistym.

System wykrywania nieautoryzowanego dostępu

Systemy wykrywania nieautoryzowanego dostępu (ang. Intrusion Detection Systems, IDS) rutynowo monitorują sieć pod kątem wszelkiej szkodliwej aktywności, w tym zagrożeń ze strony ransomware, wykrywając nietypowe lub złośliwe działania w czasie rzeczywistym. Dzięki temu firma może szybko reagować na incydenty przy zachowaniu krótkich przestojów operacyjnych.

Sprawdź ustawienia portów

Wiele wariantów ransomware wykorzystuje protokół Remote Desktop Protocol (RDP), który umożliwia użytkownikom zdalne nawiązywanie połączenia z urządzeniem. Nadal jest to popularny punkt wejścia dla ataków ransomware — w szczególności domyślny otwarty port RDP 3389.

Dodatkowe porty Server Message Block (SMB), takie jak port 445, także umożliwiają serwerom i aplikacjom w sieci komunikowanie się ze sobą i z innymi systemami, zapewniając użytkownikom możliwość udostępniania plików, wykonywanie takich działań, jak drukowanie dokumentów czy wykonywanie zadań przez Internet.

Oprogramowanie antywirusowe

Oprogramowanie antywirusowe chroni sieć i połączone urządzenia przed wewnętrznymi i zewnętrznymi zagrożeniami. Jego zalety są m.in. następujące:

- Redukcja spamu, ataków phishingowych i spear-phishingowych, a także zagrożeń ze strony złośliwych reklam (malvertising)

- Ochrona przed zagrożeniami ze strony urządzeń zewnętrznych, takich jak dyski USB

- Zabezpieczenia danych sieciowych i punktów końcowych

Rozwiązania Avast w zakresie cyberbezpieczeństwa dla małych firm

Chroń swoją organizację przed ransomware i zaawansowanymi cyberatakami za pomocą rozwiązań Avast dla małych firm — naszych kompleksowych cyberzabezpieczeń, które zapewniają prostą w obsłudze, zaawansowaną i niedrogą ochronę online dla małych firm.