Vad är en utpressningstrojan?

Utpressningstrojaner är en sorts skadlig kod som blivit ett allt större problem för företagen. De krypterar filer, system eller enheter, ”fryser” skärmen och gör det omöjligt att komma åt mappar, filer eller hela system. Användarna får sedan ett hotfullt meddelande som kräver dem på en lösensumma innan de får tillbaka åtkomsten till sina filer.

Ditt nätverk kan infekteras av utpressningstrojaner på flera olika sätt. Det räcker med att användare besöker en infekterad webbplats, laddar ned en infekterad fil, öppnar skräppost eller bara använder ett program som inte uppdaterats på länge för att hela nätverket ska bli sårbart. Skadlig kod kan också vara vilande i ett nätverk eller på en enhet under en längre tid, en egenskap som gör den extra svår att spåra och ta bort.

Den här typen av skadlig kod används ofta av cyberbrottslingar för att attackera hälso- och sjukvård, finanssektorn och statliga myndigheter – organisationer som samlar in konfidentiell eller känslig information för att kunna tillhandahålla samhällsviktiga tjänster.

I den här guiden förklarar vi hur utpressningstrojaner påverkar er verksamhet, beskriver olika typer av utpressningstrojaner och visar hur ni undviker att utsättas för utpressning.

Olika typer av utpressningstrojaner

”Skadlig kod” är en övergripande beteckning för olika typer av skadlig programvara. Definitionen beror vanligtvis på distributionsmetoden eller hur programvaran agerar när den väl har tagit sig in i ett nätverk. Utpressningstrojaner kallas ibland för virus. Emellanåt stämmer det, men virus är bara en av många typer av skadlig programvara som kan replikera sin kod själv.

- Exploit kits: Exploit kits utnyttjar sårbara eller infekterade datorer för att ge hackarna full kontroll över dina affärssystem.

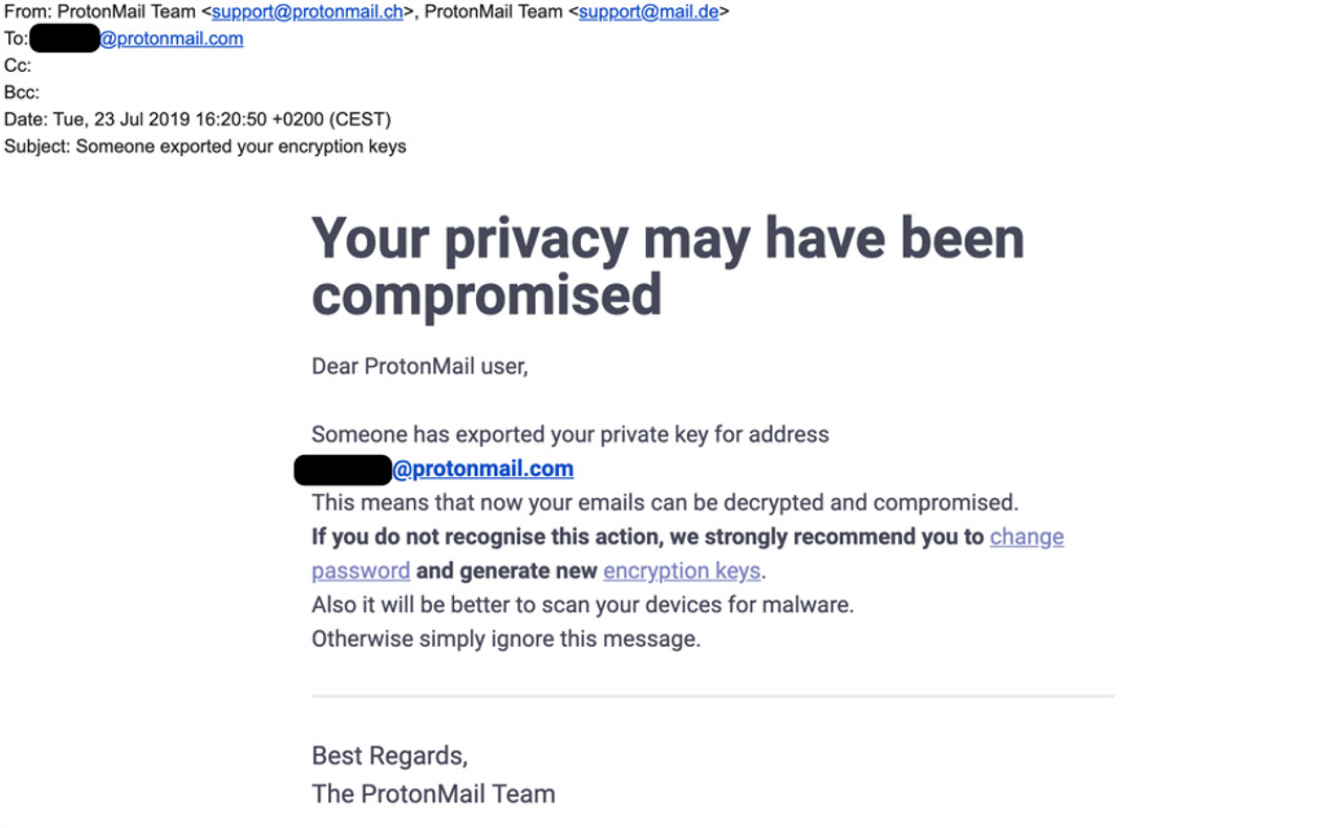

- Nätfiske: Nätfiske är när kriminella utger sig för att vara någon annan person eller representera en organisation för att kunna skicka ut e-postmeddelanden med skadliga bilagor eller länkar.

- Annonsprogram: Attacker via annonsprogram har blivit allt mer frekventa och avancerade. Hackare placerar ibland ut infekterade annonser på legitima och betrodda webbplatser. När annonserna väl har lästs in på en sida sprider de skadlig kod i nätverket. Detta är något som gör stor skada på ett företags goda rykte, och särskilt illa är det för populära webbplatser med hög trafikvolym.

- Obeställd programinstallation (Drive-by downloads): Till skillnad från cyberhot där användaren måste göra något aktivt, som att klicka på en bilaga eller en länk, finns det attacker där filerna installerar sig själva på enheter eller system utan att du märker något. Detta beror i regel på undermåliga säkerhetssystem.

Därför måste företagare vara på sin vakt

Äldre utpressningstrojaner av typen Phobos finns fortfarande kvar, men det tillkommer hela tiden nya former. Under första halvan av 2021 nära fördubblades antalet attacker. Enligt Cognyte drabbades 1 097 organisationer av utpressningstrojaner under första halvåret 2021, vilket kan jämföras med 1 112 under hela 2020. USA är det land som drabbats hårdast (54,9 % av alla offer globalt).

Det finns vissa riskbeteenden som kan öka risken för att bli attackerad, bland annat följande:

- Använda föråldrade eller ouppdaterade program och enheter.

- Använda webbläsare och/eller operativsystem där buggfixar inte installerats.

- Inga eller bristfälliga rutiner för säkerhetskopiering av data (vilket kan leda till ökad risk för dataförluster och dåligt rykte).

- Bristande investeringar i cybersäkerhetslösningar.

Spara stora summor på att stoppa utpressningstrojaner redan på ett tidigt stadium. Många företag har fått betala tiotusentals kronor – ja, till och med miljoner – för att kunna återställa sina system. Ett känt exempel är den stora CryptoLocker-attacken, som tog mer än sex månader att reda upp.

Mellan september 2013 och maj 2014 plågades världen av ett nytt cyberhot kallat Gameover ZeuS som kopplade ihop infekterade datorer till ett stort botnät. Den skadliga koden som aktiverades när en användare klickade på en infekterad e-postbilaga. Denna utpressningstrojan kunde även identifiera andra enheter i offrets nätverk och kryptera deras data, låsa operativsystemen och stänga ned hela verksamheter.

Efter att ha krypterat användarnas filer skickade trojanen sedan ett utpressningshot till offren där de krävdes på pengar för att få tillbaka sina filer. Personerna bakom detta tjänade miljontals dollar på attacken.

En liknande assymetrisk krypteringstaktik användes även i samband med CryptoLocker-attacken. Metoden gick ut på att cyberbrottslingarna krypterade filerna med en offentlig nyckel medan offren endast kunde dekryptera systemet med en privat nyckel. Utan en privat nyckel var det praktiskt taget omöjligt att låsa upp de krypterade filerna.

Så här stoppar du utpressningstrojaner

Det är inte alltid som offren betalar, men i 95 % av fallen som medförde extra kostnader för offren uppgick förlusterna till medianvärdet 11 150 USD, enligt siffror från Verizon. Summorna kan dock variera med allt från 70 USD till 1,2 miljoner USD. Företagare som vet vad de ska göra för att slippa utpressningstrojaner kan på ett betydande sätt minska sårbarheten i sina onlinelösningar.

Här nedan går vi igenom de viktigaste åtgärderna som du kan vidta för att förhindra, blockera och försvara din verksamhet från attacker med utpressningstrojaner.

Utbilda personalen om säkerhetsrisker

Personalen utgör första försvarslinjen när det gäller cyberhot mot ditt företag. Därför bör de ha åtminstone grundläggande kunskaper om risker förknippade med cybersäkerhet, till exempel skräppost, nätfiske och andra vanliga metoder, som exempelvis:

- Förfalskning (spoofing): En cyberbrottsling mejlar en anställd och låtsas vara en bekant eller betrodd kontakt och ber om konfidentiell eller känslig information som kan användas för att åsamka skada på företaget (eller individer).

- Riktat nätfiske (spear-phishing): Medan nätfiske går ut på att göra massutskick i hopp om att kunna lura någon, bygger riktat nätfiske på att brottslingen gör noggrann research om företaget för att kunna rikta in sig på specifika personer eller e-postgrupper.

- Social manipulation: Den här metoden går ut på att lura personalen till att i god tro göra saker som låter brottslingar kringgå företagets befintliga IT-säkerhetssystem.

En bra idé är att införa en policy för hur man hanterar misstänka mejl. Detta ökar medvetenheten om potentiella hot hos personalen och garanterar att alla följer samma rutiner för riskminimering. Öva gärna på dina katastrofplaner för att hitta eventuella säkerhetsluckor och se till att personalen har beredskap om olyckan är framme.

Lämna aldrig ut personuppgifter till obehöriga

De flesta attacker med utpressningstrojaner bygger på grundlig research om företaget. Och de absolut bästa informationskällorna för cyberbrottslingar är ledningsgruppen och andra anställda. Lämna aldrig ut känslig affärsinformation till personer som du känner dig osäker på.

Klicka aldrig på overifierade länkar, bilagor, appar eller popup-fönster om installationer

Alla i verksamheten måste vara försiktiga med att öppna filer, bilagor och länkar. Det spelar ingen roll vem som skickat dem, de kan ändå innehålla utpressningstrojaner, virus eller annan skadlig kod. Kryptering används för att skydda konfidentiella data med hjälp av en algoritm som kräver att mottagaren har en motsvarande dekrypteringsnyckel. Utan nyckel går det inte att låsa upp informationen. Krypteringsnycklar används för att dekryptera chipertext och göra om den till läsbart vanligt textformat. Utan nyckel blir filen oanvändbar. Därför används den här metoden för att förhindra att data faller i orätta händer.

Det bästa sättet att skydda sig mot utpressningstrojaner är att aldrig klicka på overifierade länkar, bilagor, appar eller popup-fönster. När du surfar med en dator kan du alltid kontrollera länkdestinationen genom att låta musmarkören hovra över länken. Måladressen visas längst ned i webbläsaren – ta alltid en titt på länkar innan du klickar. Säkra webbplatser använder alltid prefixet ”https” istället för ”http”, och oftast visas även en sköld- eller låsikon i adressfältet. Om måladressen leder till en osäker eller misstänkt webbplats (om URL:en till exempel skiljer sig från vad du hade väntat dig) ska du avstå från att klicka.

Ett annat spridningssätt är via appar med skadlig kod för både iOS- och Android-mobiler. Minska risken för att bli utsatt för utpressningstrojaner genom att bara använda betrodda appbutiker som Google Play Butik för Android och App Store för iPhone. Inget är idiotsäkert här i världen, men skumma gärna igenom recensionerna och kontrollera antalet nedladdningar innan du installerar en ny app, rensa bort gamla appar med några månaders mellanrum och installera en robust säkerhetslösning på enheten för att förhindra utpressningsattacker.

Cyberbrottslingar kan även utnyttja Wi-Fi-nätverk med låga säkerhetsnivåer eller försöka förmå dig att klicka på länkar i sms, mejl eller på webbplatser. Bästa rådet: Var försiktig och chansa aldrig.

Genomsökning och filtrering av innehåll på e-postservrar

Installera programvara för genomsökning och filtrering av innehåll på dina e-postservrar för att lättare kunna blockera, upptäcka och förhindra attacker med utpressningstrojaner. Bland de extra skyddslagren finns:

- Sender Policy Framework (SPF): E-postservrarna blockerar icke godkända avsändare, vilket minimerar risken för förfalskningar och skräppost.

- Domain Message Authentication Reporting and Conformance (DMARC): DMARC stödjer SPF-processerna, övervakar befintliga autentiseringsmetoder för e-post och minskar mängden skräppost och nätfiske genom att avvisa meddelanden som saknar autentisering med antingen SPF eller DKIM.

- DomainKeys Identified Mail (DKIM): DKIM är en autentiseringsmetod för e-post som bygger på kryptering med offentliga nycklar. En teckensträng (eller hashsumma) medföljer varje e-postmeddelande som sedan krypteras med avsändardomänens privata nyckel och genererar en unik digital signatur. När e-postmeddelandet tas emot kontrolleras meddelandet, domänanvändarens offentliga nyckel och den digitala signaturen av mottagarservern. Detta görs för att fastställa huruvida meddelandet verkligen kommer från den aktuella servern eller om det har manipulerats på vägen. Först därefter accepteras meddelandet. Meddelanden som inte klarar kontrollen avvisas automatiskt.

Behörigheter och användarrättigheter

Bästa praxis för att slippa få in skadlig kod i nätverket anses allmänt vara att begränsa användarnas behörigheter och rättigheter att ladda ned, köra och installera programvara. Denna metod kallas Principle of Least Privilege (PoLP).

Begränsningar av rättigheter är sällan populärt bland de anställda, men det är ett bra sätt för företagen att skydda känsliga och konfidentiella data, anslutna enheter, program och konton samt efterleva krav på informationssäkerhet. Role-Based Access Control (RBAC) är ett effektivt sätt att begränsa systemåtkomsten och tilldela olika behörighetsnivåer till människor med olika befattningar och grupptillhörigheter inom verksamheten.

Sluta använda externa enheter såsom USB-enheter

Användningen av externa enheter såsom USB-enheter kan ibland sluta illa för företagen. Nätverken kan ofta skyddas mot interna hot, men externa enheter kan vara infekterade med skadlig kod utan att användaren ens är medveten om det. När en anställds privata enhet (eller annan extern utrustning) ansluts till företagets nätverk kan skadlig kod komma att spridas till hela nätverket. Bästa försvaret är att helt enkelt sluta använda externa enheter på arbetsplatsen.

Håll alla affärsprogram och appar uppdaterade

För att skydda din verksamhet mot utpressningstrojaner och andra cyberattacker måste du regelbundet uppdatera program och appar. Du bör även installera nya säkerhetskorrigeringar från pålitliga cybersäkerhetsföretag för att täppa till kända sårbarheter i nätverket.

WannaCry-attacken 2017 infekterade mer än 230 000 Windows-datorer i 150 länder på en enda dag, något som fick stora konsekvenser för såväl myndigheter som vårdinrättningar. Brittiska National Health Service var en aktör som drabbades av driftstörningar, något som till stor del berodde på programvara som inte uppdaterats på länge. Cyberbrottslingarna hade hittat ett sätt att utnyttja säkerhetshål i gammal och ouppdaterad programvara. WannaCry är en av de värsta cyberattackerna hittills, och sedan 2017 har Avast blockerat mer än 170 miljoner WannaCry-attacker.

Många antiviruslösningar har automatiserad nedladdning av säkerhetskorrigeringar och uppdateringar för att du ska kunna känna dig trygg och skyddad från de senaste cyberhoten.

Säkerhetskopiera alla viktiga filer

Om olyckan skulle vara framme och du blir utsatt för en utpressningstrojan kan säkerhetskopior förkorta driftstoppet och snabbt få dig upp på banan igen. Det finns olika säkerhetskopieringslösningar:

- Extern lagring: Många företag gör regelbundna säkerhetskopior som sedan skickas till en extern lagringsplats. Beroende på hur ofta säkerhetskopieringen utförs, och värdtjänstens återställningsmetod, kan detta ändå resultera i en förlust av flera veckors data.

- Elektroniska valv: Säkerhetskopiorna lagras på en fjärransluten server, men hur stora datamängder som kan lagras och återställas beror delvis på bandbredden.

- Diskbaserad lagring: En kopia från en viss tidpunkt görs och lagras både lokalt och externt.

- Molnbaserad lagring: Data lagras på annan plats och uppdateras löpande.

Skapa en återställningsplan

Framtidssäkra din verksamhet genom att införa planer för både katastrofåterställning och affärskontinuitet. På så sätt kan du etablera processer och protokoll som ska följas om företaget blir utsatt för en attack. Du kan också skapa tydliga ansvarsroller och ange supportkontakter som ska användas vid både attackförsök och återställning.

Implementera robusta säkerhetslösningar

Det går inte att nog betona vikten av att installera robusta säkerhetsprogram och att regelbundet uppdatera säkerheten. Ett skiktat tillvägagångssätt med flera säkerhetsverktyg och -processer ger maximalt skydd vid attacker med utpressningstrojaner.

Följande metoder stärker dina befintliga säkerhetsstrategier:

- Brandvägg: En brandvägg är en effektiv grundförutsättning för alla säkerhetslösningar. Den blockerar intrångsförsök på dina enheter. Utan brandvägg blir nätverket mer sårbart för skadlig kod såsom utpressningstrojaner.

- Antivirusprogram: Antivirusprogram i företagsklass tillhandahåller uppdaterat och robust skydd med ännu fler funktioner för att upptäcka, skydda mot och eliminera alla hot mot ditt nätverk och dina enheter.

- Molnteknik: Istället för att lagra all information på samma fysiska ställe bygger molntekniken på att du kan fjärransluta till dina data från valfri plats. Detta ger bättre åtkomst, skalbarhet och flexibilitet. Den här tekniken ger dig även fler alternativ för säkerhetskopiering och behörigheter. Du kan välja att återställa en given version av dina filer om dina data skulle bli krypterade i samband med en attack med en utpressningstrojan.

Multifaktorautentisering

Multifaktorautentisering (MFA), även känt som tvåfaktorautentisering, har blivit allt populärare och viktigare. Förutom att uppge ett starkt lösenord måste användaren också kvittera med en kod eller en åtgärd för att få tillgång till sitt konto. Detta blir ett andra säkerhetslager.

MFA-metoderna varierar men kan bestå av följande:

- Du uppger ett fördefinierat svar på en fråga som bara du känner till.

- En klassisk maskinvarutoken, till exempel en säkerhetsdosa som genererar en ny kod varje gång den aktiveras.

- En programvarutoken, till exempel ett sms med en unik kod.

- En verifieringsapp som ber dig bekräfta inloggningen via en separat enhet.

- Biometriska data, till exempel fingeravtryck eller ansiktsigenkänning.

VPN

Genom att installera ett Virtual Private Network (VPN) kan du kryptera din anslutning och skydda affärsdata. Du upprättar helt enkelt en säker anslutning mellan din enhet och internet, även när du surfar på offentliga nätverk. Läs mer om hur VPN fungerar och vilka typer som finns tillgängliga.

Slutpunktssäkerhet

Slutpunktssäkerhet omfattar alla enheter som är anslutna till ditt nätverk och skyddar företagsenheter mot attacker med skadlig kod och nolldagsattacker, som i regel utnyttjar säkerhetsluckor i ouppdaterade program. Detta leder till sårbarheter som ger dig ”noll dagars” förvarning innan attacken är ett faktum.

Med hjälp av en central hanteringsöversikt kan administratörerna regelbundet övervaka och skydda alla slutpunkter (fysiska, virtuella och molnbaserade) i realtid.

Intrusion Detector System

Intrusion Detection Systems (IDS) övervakar rutinmässigt nätverket i jakt på skadliga aktiviteter, inklusive utpressningstrojaner, genom att detektera ovanliga eller misstänkta aktiviteter i realtid. Detta ger företaget möjlighet att reagera snabbare på incidenter med minimala driftstopp.

Kontrollera portinställningarna

Många trojanvarianter utnyttjar RDP, ett fjärrskrivbordsprotokoll som ger användare möjlighet att fjärransluta till enheter. RDP har stadigt varit ett populärt sätt att köra attacker med utpressningstrojaner, särskilt den öppna standardporten 3389.

Dessutom finns det Server Message Block-portar (SMB), såsom port 445, som gör det möjligt för servrar och appar i ditt nätverk att kommunicera med varandra och andra system för att kunna dela filer och slutföra aktiviteter som att skriva ut dokument via internetanslutning.

Antivirusprogram

Skydda ditt nätverk och alla anslutna enheter genom att skaffa ett antivirusprogram. Bland fördelarna finns följande:

- Mindre skräppost och färre attacker som bygger på nätfiske, riktat nätfiske och annonsprogram.

- Skydd från externa enheter med skadlig kod, till exempel USB-minnen.

- Skydd av nätverksdata och slutpunkter.

Avasts cybersäkerhetslösningar för småföretag

Skydda din organisation från utpressningstrojaner och avancerade cyberattacker med Avasts cybersäkerhetslösningar för småföretag. Vår allt-i-ett-lösning tillhandahåller enkel, kraftfullt och prisvärt onlineskydd för småföretagare.