Wat is Sodinokibi (REvil)-ransomware?

Sodinokibi (ook wel REvil of Ransomware Evil genoemd) stak voor het eerst in 2019 de kop op en is - vermoedelijk in Rusland - ontwikkeld als een private RaaS-actie (Ransomware-as-a-Service). Al meteen werd de enorme reikwijdte en efficiëntie van Sodinokibi duidelijk, aangezien het al in de eerste vier maanden van zijn bestaan het op drie na meest voorkomende type ransomware was.

De RaaS-distributiemethode betekent dat veel mensen toegang hadden tot de code van de ransomware. Dit leidt tot een groot aantal varianten en steeds agressievere aanvallen vanuit verschillende hoeken, waaronder spam en serveraanvallen. Hierdoor is dit een bijzonder gevaarlijke vorm van ransomware.

In dit artikel kijken we naar de oorsprong van Sodinokibi, ontdekken we hoe het werkt en leren we wat we kunnen doen om uw netwerk tegen deze ransomware te beschermen.

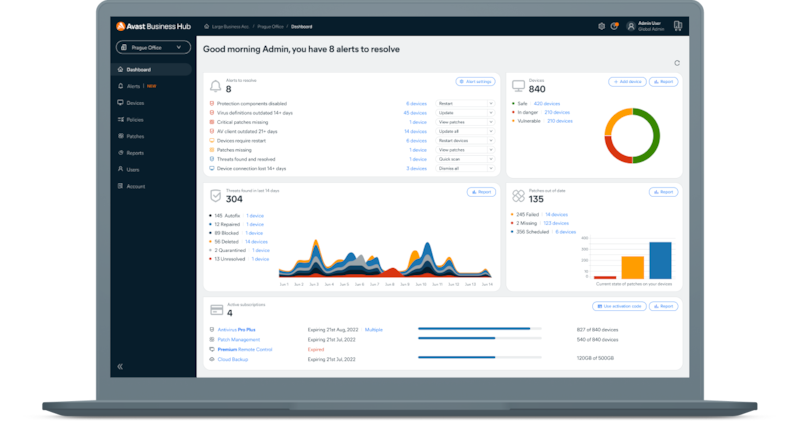

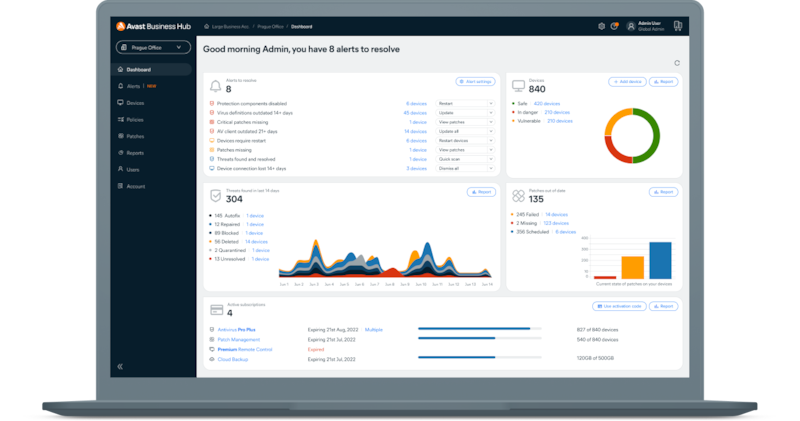

Probeer Avast Business Hub 30 dagen GRATIS uit.

Alle bedrijven verdienen de beste cyberbeveiliging in deze klasse. Download de Avast Business-hub en probeer het 30 dagen uit, zonder risico's.

Wat is Sodinokibi-/REvil-ransomware?

Sodinokibi wordt aangeboden als Ransomware-as-a-Service (RaaS). Dit betekent dat er handlangers worden gebruikt om de ransomware te verspreiden. Ontwikkelaars en handlangers delen het geld dat ze verdienen uit het betaalde losgeld. Het is deels vergelijkbaar met de bekende code van de notoire hackersgroepen DarkSide en GandCrab, die vermoedelijk achter wel 40% van alle ransomware-infecties wereldwijd zitten.

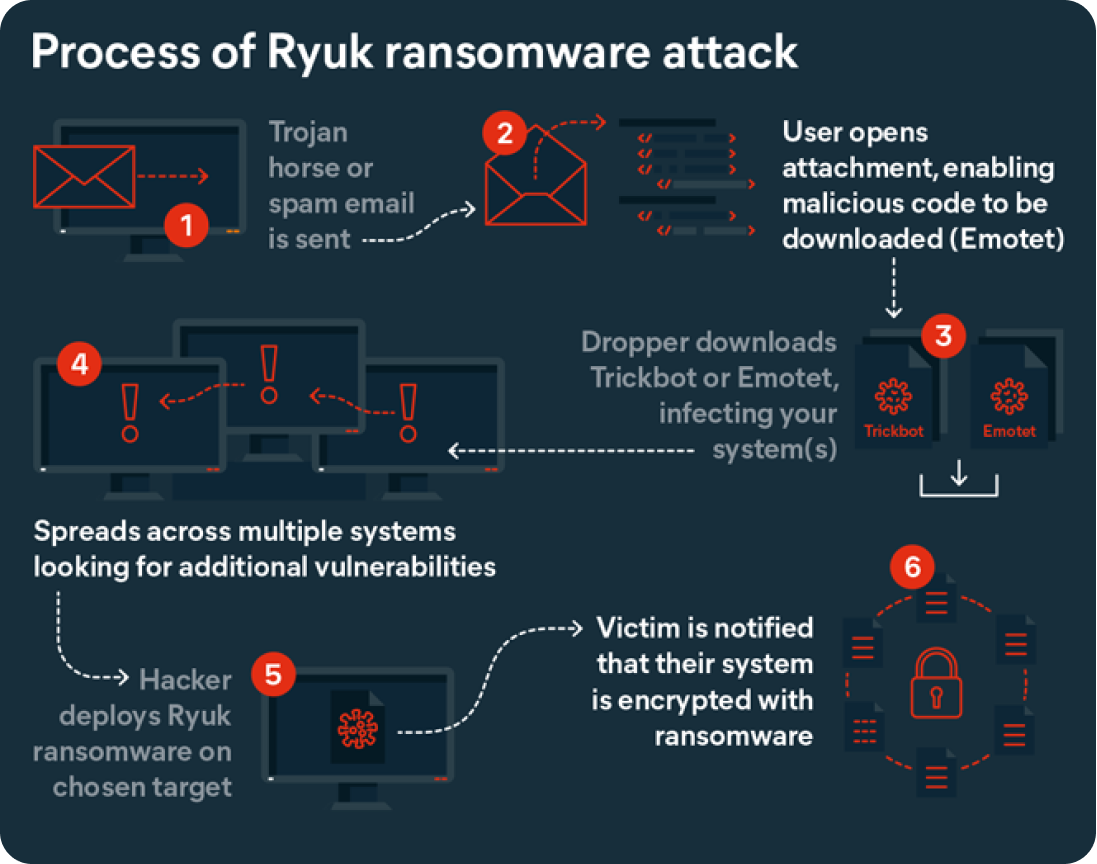

Het virus komt doorgaans door middel van phishingtechnieken bij gebruikers terecht, die worden verleid om schadelijke bestanden te openen die eruit zien als gewone e-mailbijlagen, documenten en spreadsheets.

Bij dit type malware ligt de nadruk op ransomware-aanvallen met een hoog profiel, gericht op grote organisaties en openbare personen met als doel hoge losgelden te eisen en persoonlijke gegevens te publiceren op het eigen blog van de groep. Sodinokibi is door cybercriminelen voor de volgende acties gebruikt:

- Mei 2020: het stelen van circa 1 TB aan gegevens van het advocatenkantoor Grubman Shire Meiselas & Sacks, dat gespecialiseerd is in beroemdheden en onder andere Madonna en Lady Gaga tot haar klanten mag rekenen.

- April 2021: poging tot het afpersen van Apple om gestolen productschema's te gebruiken.

- Juli 2021: aanval op de Amerikaanse technische aannemer HX5. Dit leidde ertoe dat de Amerikaanse president Joe Biden Vladimir Poetin onder druk zette voordat er actie tegen de groep werd ondernomen. Deze Sodinokibi-aanval is tot op de heden het meest bekend.

Wie zitten er achter Sodinokibi-ransomware?

De oorsprong van de makers van de ransomware is moeilijk te achterhalen. In eerste instantie leken de aanvallen zich te richten op Azië, maar al gauw doken ze op in Europa. Een van de regio's die niet werd aangevallen, was Rusland, waardoor de suggestie wordt gewekt dat de malware uit Rusland afkomstig was.

Een operatie waarbij 17 landen betrokken waren, leidde tot de arrestatie van vijf verdachten die bij Sodinokibi/REvil betrokken waren. In januari 2022 meldden Russische autoriteiten dat de groep was ontmanteld.

Dit is natuurlijk positief nieuws, maar het betekent niet dat we van de dreiging af zijn. Door de distributiemethode van de ransomware en de relatie van de maker met andere groepen, kan de Sodinokibi-code nog steeds worden gebruikt of aangepast om nieuwe aanvalshoeken aan te vallen.

Hoe werkt de ransomware van Sodinokibi?

Een van de grootste uitdagingen van Sodinokibi-ransomware is het opsporen ervan. Veel van de code is gemaskeerd of versleuteld, waardoor antivirusscanners het maar moeilijk kunnen identificeren. Dit benadrukt nog maar eens hoe belangrijk het is om een meerlagige, holistische beveiligingsstrategie in te stellen die bestaat uit training, best practices en software om mogelijke dreigingen zo vroeg mogelijk te identificeren.

In dit hoofdstuk gaan we dieper in op het aanvalsproces, zodat gebruikers beter begrijpen hoe de ransomware werkt.

Voor meer informatie over andere bekende ransomwaretypen leest u onze handleidingen over Phobos en WannaCry.

1. De ransomware initialiseren

Bij een aanval wordt er eerst voor gezorgd dat het 't enige proces is dat op het doeleindpunt wordt uitgevoerd. Vervolgens worden er exploits uitgevoerd om zwakke plekken te identificeren die zijn veroorzaakt omdat er geen beveiligingspatches zijn geïnstalleerd. Zodra dit is voltooid, bestaat de volgende stap uit het wijzigen van de toegangsrechten zodat hackers volledige beheersrechten krijgen. Het eindpunt wordt daarna opnieuw gestart in de Admin-modus.

Hierna wordt het systeem gescand op taal-id's. De code bevat een lijst met uitzonderingen waarmee landen op apparaattaal worden geïdentificeerd zodat de ransomware geen eindpunten in Oost-Europa aanvalt. Aan de hand van deze informatie konden onderzoekers achterhalen dat de groep vanuit Rusland opereerde.

Daarna worden bestanden in het back-upsysteem van Windows (schaduwkopieën) verwijderd en wordt de opstartbeleideditor gebruikt om herstelmodi uit te schakelen. Het systeem wordt gescand op back-upmappen. Deze worden verwijderd en overschreven zodat ze met geen mogelijkheid meer kunnen worden hersteld.

2. Sleutels genereren en uitwisselen

Versleutelingssleutels worden in paren gemaakt: één sleutel die openbaar beschikbaar is en de andere die in handen blijft van de aanvaller. Zonder beide sleutels is herstel van de gestolen gegevens bijna onmogelijk. Sodinokibi gebruikt het ECDH-algoritme (Elliptic-curve Diffie-Hellman) voor het genereren en uitwisselen van sleutels.

3. Versleuteling

Sodinokibi gebruikt twee soorten versleuteling:

- De persoonlijke sleutel wordt met AES versleuteld; AES wordt ook gebruikt voor gegevensoverdracht tussen netwerken.

- Voor het versleutelen van gebruikersbestanden wordt Salsa20 gebruikt.

De documenten van de gebruiker worden verzameld vanuit alle bestanden die niet als uitzondering zijn gemarkeerd. Ze worden versleuteld met Salsa20, waarbij een unieke sleutel voor elk bestand wordt gegenereerd. Het is duidelijk welke bestanden zijn versleuteld, omdat de ransomware een bestandsextensie toevoegt aan elk geïnfecteerde bestand.

Vervolgens worden de gegevens voorbereid voor verzending naar de server van de aanvaller.

4. Eisen

Nadat een bestand is versleuteld, wordt een willekeurige notitie gemaakt en in dezelfde map geplaatst. Dit proces wordt herhaald voor elke map met versleutelde bestanden. In de Sodinokibi-ransomware wordt hiervoor een sjabloon ingevoegd. Deze sjabloon wordt automatisch bijgewerkt met de id van de gebruiker en andere relevante gegevens, inclusief een sleutel.

Sodinokibi ontsleutelen

De willekeurige notitie geeft duidelijke instructies over de manier waarop de gebruikers hun gegevens kunnen herstellen. Dit is inclusief het installeren van een TOR-browser, het bezoeken van een unieke koppeling en het invoeren van een sleutel.

Het is deze pagina waarop de details van het losgeld worden vermeld. Gebruikers moeten betalen om ontsleutelingssoftware te kunnen downloaden en krijgen hier bovendien een deadline voor. Als gebruikers niet aan de deadline voldoen, wordt de prijs verdubbeld. Betaling moet in bitcoins worden gedaan.

In september 2021 werd aangekondigd dat cyberbeveiligingsbedrijven en de wetshandhaving in de Verenigde Staten een gratis, universele ontsleutelingssleutel hadden ontwikkeld. Deze sleutel kan worden gebruikt om bestanden te retourneren naar bedrijven die vóór 13 juli 2021 zijn aangevallen. Als u uw bedrijfsgegevens echter wilt beschermen tegen verdere aanvallen, is het gebruik van een hulpprogramma voor bescherming tegen ransomware van cruciaal belang, omdat de sleutel niet gegarandeerd werkt op versleutelingen van ná deze datum.

Bescherming tegen een REvil-aanval

Omdat REvil zo'n gevarieerde en gevaarlijke vorm van ransomware is, moeten zakelijke gebruikers ervoor zorgen dat hun netwerk en apparaten zijn beschermd tegen de dreiging van een aanval met Sodinokibi-/REvil-ransomware. De volgende essentiële stappen moeten worden ondernomen:

- Regelmatig systemen bijwerken. Zwakke plekken zijn een bekende route om systemen binnen te komen. Het is daarom essentieel dat patches, fixes en updates meteen worden toegepast zodra ze beschikbaar zijn.

- Back-ups maken van gegevens. Zoals de naam al doet vermoeden, zijn ransomware-aanvallen ontworpen om gegevens te stelen en terug te verkopen aan de eigenaars. Door veilige back-ups op een externe locatie te bewaren, blijven kritieke gegevens en documenten veilig en toegankelijk, zelfs in het slechtste scenario.

- Beheren wie toegang heeft. Toegangsrechten moeten strikt worden beperkt tot alleen diegenen die rechtstreeks toegang nodig hebben. Voer audits uit op bedrijfsbrede machtigingen zodat beheerdersrechten tot een minimum zijn beperkt. Toegang tot netwerkbesturingselementen is op deze manier beperkt indien een gebruikersaccount wordt geschonden.

- Best practices op het gebied van beveiliging in gebruik nemen. Een andere manier om bedrijfsgegevens te beschermen, is ervoor te zorgen dat er best practices op het gebied van beveiliging worden geïmplementeerd. Denk bijvoorbeeld aan een vereiste voor sterke wachtwoorden, een proces voor het markeren van verdachte activiteiten en overeenkomsten voor werken op afstand om ervoor te zorgen dat apparaten worden bijgewerkt en beveiligd. Als onderdeel hiervan moeten op alle eindpunten die met het bedrijfsnetwerk zijn verbonden software voor bescherming tegen ransomware en malwarescanners worden geïnstalleerd. Dit helpt ransomware te detecteren en te verwijderen.

- Regelmatige inspecties en evaluaties van zwakke plekken uitvoeren. Gebeurtenislogboeken moeten op regelmatige basis worden gecontroleerd, zodat ongebruikelijke activiteiten (zoals veel activiteit buiten kantooruren) direct kunnen worden opgespoord en geëvalueerd.

- Een reactieplan instellen. Een noodherstelplan is essentieel om bedrijven te beschermen; dat geldt ook voor de digitale wereld. Voer regelmatig 'aanvalsoefeningen' uit, zorg ervoor dat het personeel weet met wie ze contact moeten opnemen in het geval van een ransomware-aanval en implementeer een BCP (bedrijfscontinuïteitsplan) zodat het bedrijf kan blijven werken in het geval van een aanval.

Bescherming tegen Sodinokibi-ransomware

Leden van de groep achter de Sodinokibi-/REvil-ransomware mogen dan in januari 2022 zijn opgepakt, hun malware is maar een van de vele soorten. Bescherm uw bedrijf tegen een divers aantal aanvallen met de Avast Business-hub, ons geïntegreerde cloudbeveiligingsplatform voor het MKB.