Hva er løsepengeviruset Sodinokibi (REvil)?

Sodinokibi ble oppdaget første gang i 2019. Det kalles også REvil eller Ransomware Evil, og det ble utviklet som et løsepengevirus-som-en-tjeneste (RaaS), sannsynligvis i Russland. Utbredelsen og effektiviteten til Sodinokibi ble raskt åpenbar, og det ble det fjerde vanligste løsepengeviruset i løpet av de første fire månedene.

RaaS-tilnærmingen for distribusjon betyr at mange har tilgang til løsepengevirusets kode, og det resulterte i mange ulike varianter og stadig mer aggressive angrep fra forskjellige hold, inkludert søppelpost og serverangrep. Dette gjør det til en spesielt farlig type løsepengevirus.

Denne artikkelen beskriver Sodinokibis opprinnelse, hvordan det fungerer og hva som kan gjøres for å sikre nettverket mot det.

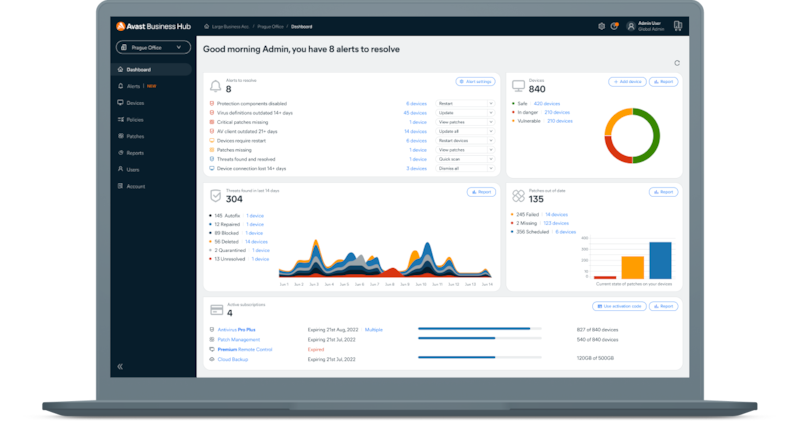

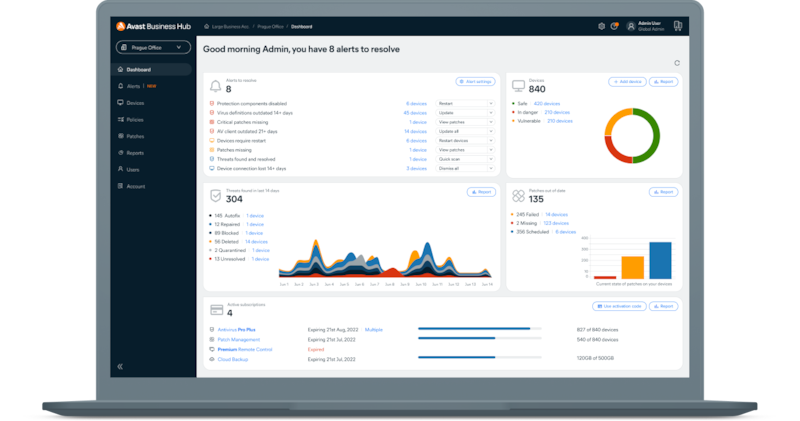

Prøv Avast Business Hub GRATIS i 30 dager

Alle bedrifter fortjener datasikkerhet som er best i sin klasse. Last ned Avast Business Hub, og prøv den risikofritt i 30 dager.

Hva er løsepengeviruset Sodinokibi/REvil?

Sodinokibi er et løsepengevirus-som-en-tjeneste (RaaS), og det betyr at samarbeidspartnere brukes til å distribuere programvaren. Utviklerne og partnerne deler beløpene som betales som løsepenger. Det ligner på kjent kode fra de kjente hackergruppene DarkSide og GandCrab, som antas å stå bak rundt 40 % av alle løsepengevirusangrep i hele verden.

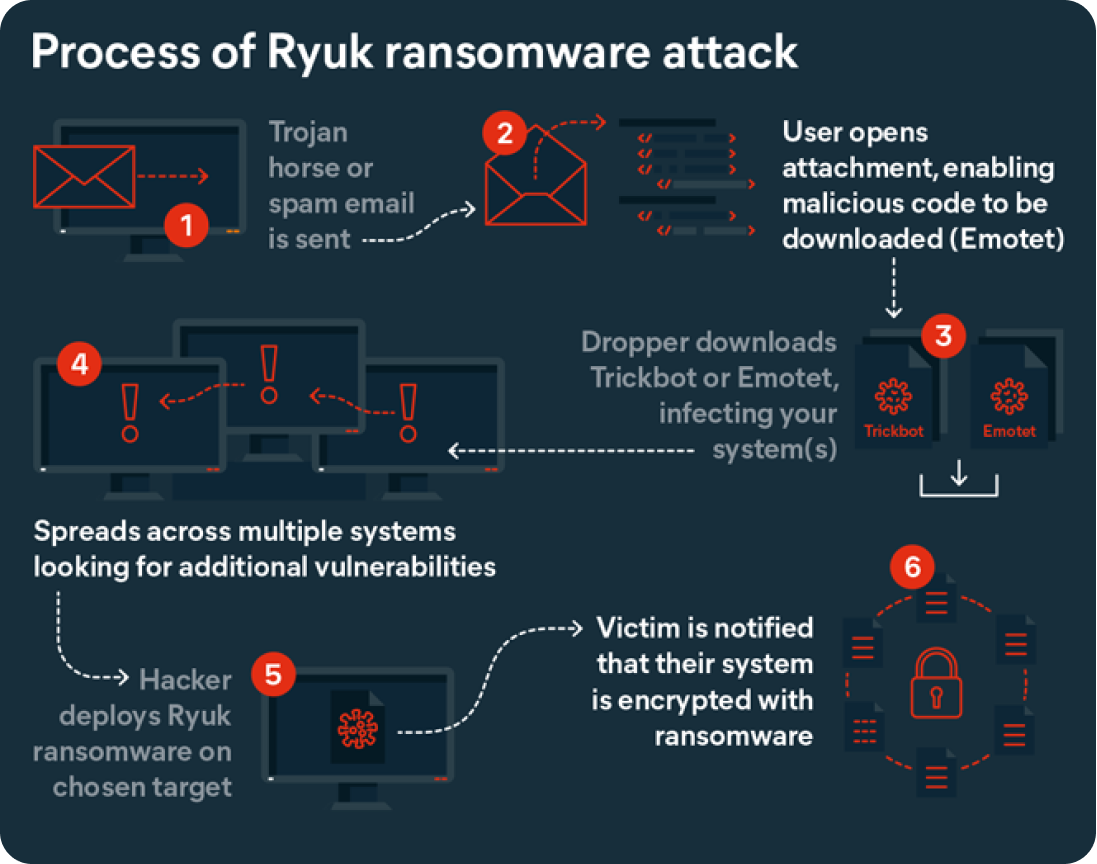

Viruset leveres som regel ved hjelp av phishing-teknikker som lurer brukere til å åpne skadelige filer som er maskert som e-postvedlegg, dokumenter eller regneark.

Fokusområdet til denne typen skadelig programvare er høyt profilerte angrep med løsepengevirus mot store bedrifter og kjente personer. Målet er å sikre store løsepengebetalinger og å offentliggjøre privat informasjon på gruppens blogg. Sodinokibi har blit brukt av nettkriminelle på flere måter:

- Rundt 1 TB med data ble stjålet fra avokatfirmaet Grubman Shire Meiselas & Sacks i mai 2020. De har mange kjendiser som klienter, blant annet Madonna og Lady Gaga.

- Det ble gjort forsøk på å utpresse Apple ved hjelp av stjålne produktskisser i april 2021.

- Den amerikanske teknologileverandøren HX5 ble angrepet i juli 2021. Dette førte til at USAs president Joe Biden presset Vladimir Putin før tiltak ble truffet mot gruppen, og det et det mest høyprofilerte Sodinokibi-angrepet hittil.

Hvem står bak Sodinokibi-løsepengeviruset?

Opprinnelsen til skaperne av løsepengeviruset er usikker. I begynnelsen skjedde flest angrep i Asia, men de begynte i raskt i Europa også. Russland ble ikke angrepet, og det har blitt tatt som et tegn på at den skadelige programvaren kommer derfra.

17 land samarbeidet om en operasjon der fem personer mistenkt for tilknytning til Sodinokibi/REvil ble arrestert. I januar 2022 meldte russiske myndigheter at gruppen hadde blitt aviklet.

Det er gode nyheter, men det betyr ikke at trusselen er over. På grunn av måten løsepengeviruset distribueres på og utviklerens tilknytning til andre grupper, kan Sodinokibi-kode fortsatt brukes eller endres for å angripe på nye måter.

Hvordan fungerer Sodinokibi-løsepengeviruset?

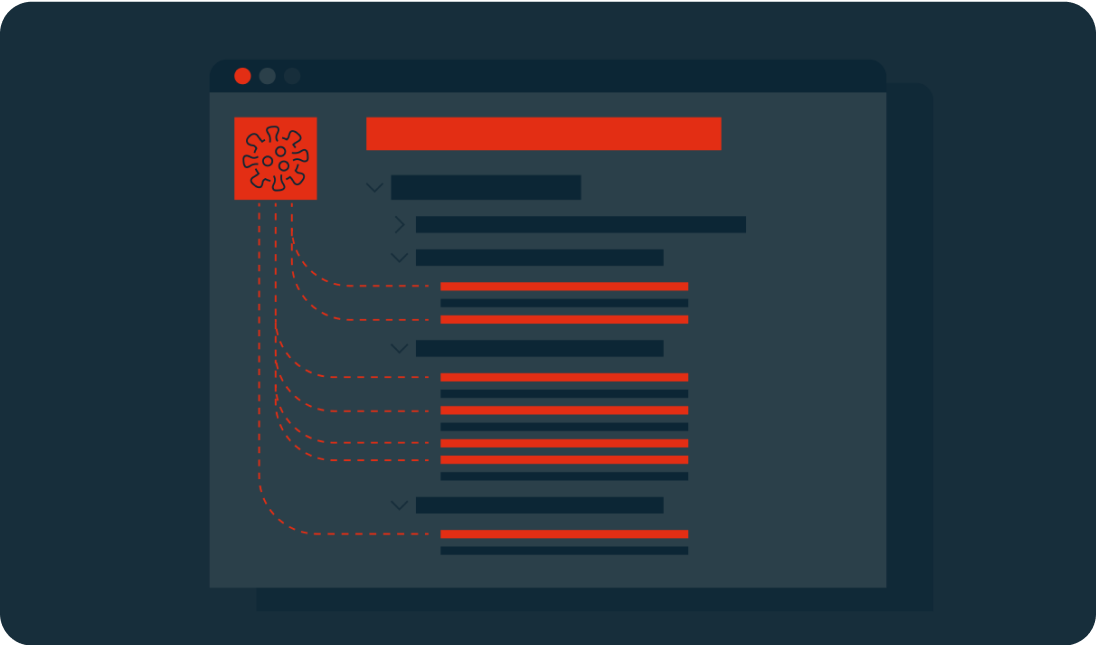

En av de største utfordringene med Sodinokibi-løsepengeviruset er å oppdage det. Mye av koden er maskert eller kryptert, og det gjør det vanskelig for virusskannere å påvise viruset. Det understreker viktigheten av å iverksette en helhetlig sikkerhetsstrategi i flere lag som kombinerer opplæring, beste praksiser og programvare for å kunne oppdage trusler så tidlig som mulig.

Denne delen ser nærmere på angrepsprosessen, for å gi brukerne bedre forståelse for hvordan løsepengeviruset fungerer.

Hvis du vil lese mer om andre høyprofilerte løsepengevirus, har vi også veiledninger til Phobos og WannaCry.

1. Oppstart av løsepengeviruset

Angrep starter med at løsepengeviruset kontrollerer at det er den eneste prosessen som kjører på målet. Det kjører deretter exploit-programvare som prøver å finne og utnytte sikkerhetshull som kan ha oppstått på grunn av manglende sikkerhetsoppdateringer. Neste trinn er å endre tilgangsrettighetene slik at det får fullstendig administratortillatelse. Datamaskinen startes deretter på nytt i administratormodus.

Systemet skannes så etter språkkoder. Koden inneholder en unntaksliste med landkoder som sørger for at løsepengeviruset ikke angriper endepunkter i Øst-Europa. Denne informasjonen gjorde det mulig for etterforskere å avgjøre at hackergruppen var fra Russland.

Deretter slettes filene i Windows-sikkerhetskopieringssystemet (skyggekopier), og oppstartspolicyer redigeres for å deaktivere gjenopprettingsmoduser. Systemet skannes så for å finne sikkerhetskopieringsmapper, og hvis de finnes blir de slettet og overskrevet slik at det blir umulig å gjenopprette dem.

2. Nøkkelgenerering og -utveksling

Krypteringsnøkler opprettes som par: en som er offentlig tilgjengelig og en som tilhører angriperen. Hvis man ikke har begge nøklene er det nærmest umulig å gjenopprette de stjålne dataene. Sodinokibi bruker en algoritme for nøkkelgenerering og -utveksling som kalles Elliptic-curve Diffie-Hellman (ECDH).

3. Kryptering

Sodinokibi bruker to krypteringstyper:

- AES brukes til å kryptere den private nøkkelen og overføre data mellom nettverk.

- Salsa20 brukes til å kryptere brukerfiler.

Brukerens dokumenter samles inn fra alle filer som ikke er merket som unntatt, og de krypteres med Salsa20 slik at hver fil får en unik nøkkel. Løsepengeviruset legger til en egen filtype i navnet på filene som krypteres.

Dataene blir nå klargjort for sending til angriperens server.

4. Krav

Når en fil har blitt kryptert, legges det igjen en fil med et løsepengekrav i den samme mappen. Denne prosessen gjentas for alle mapper som inneholder krypterte filer. Sodinokibi-løsepengeviruset inneholder en mal som automatisk oppdateres med brukernavn og annen relevant informasjon, inkludert en nøkkel.

Sodinokibi-dekryptering

Løsepengekravet inneholder presise instruksjoner for hvordan brukerne kan få tilgang til dataene sine. Det går blant annet ut på å installere en TOR-nettleser, følge en unik kobling til en nettside og angi en nøkkel.

Denne nettsiden inneholder detaljert informasjon om løsepengekravet. Ofrene må betale for å laste ned programvare for dekryptering, og de får en tidsfrist til å gjøre det. Hvis tidsfristen ikke overholdes, dobles løsepengekravet. Angriperne forlanger betaling i Bitcoin.

I september 2021 kunngjorde datasikkerhetsfirmaer og myndighetene i USA at de hadde laget en gratis, universell dekrypteringsnøkkel som kan gi tilgang til krypterte filer for bedrifter som ble angrepet før 13. juli 2021. Det er likevel avgjørende å beskytte bedriftsdataene mot nye angrep ved å bruke et beskyttelsesverktøy mot løsepengevirus, siden nøkkelen ikke er garantert å fungere på kryptering som er utført etter denne datoen.

Beskyttelse mot REvil-angrep

Løsepengeviruset har svært mange varianter og gjør stor skade, og bedriftsledere må derfor sørge for at nettverket og alle enheter på det er beskyttet mot trusselen fra angrep med Sodinokibi/REvil. Nødvendige tiltak:

- Oppdater systemer regelmessig. Sårbarheter skaper inngangsruter til systemer, så det er helt avgjørende å installere rettelser og oppdateringer så snart de blir tilgjengelige.

- Sikkerhetskopier data. Løsepengevirus er utviklet for å stjele data og selge dem tilbake til eieren. Ved å opprettholde sikre, eksterne sikkerhetskopier kan viktige data og dokumenter være sikre og tilgjengelige selv om det verste inntreffer.

- Kontroller hvem som har tilgang. Tilgangsrettigheter bør begrenses til bare de som har behov for direkte tilgang. Gå gjennom all tillatelser i bedriften for å sikre at administratorrettigheter minimeres, slik at tilgangen til nettverkskontroller reduseres hvis en brukerkonto blir hacket.

- Bruk beste praksis for sikkerhet. Bedriftens data kan også beskyttes ved å implementere beste praksis for sikkerhet. Dette bør omfatte krav om sterke passord, en prosess for å melde om mistenkelig aktivitet og avtaler om hjemmekontor eller jobbing på farten som sørger for at enhetene er oppdaterte og sikre. Som en del av dette må programvare som beskytter mot løsepengevirus og skanner etter skadelig programvare være på plass på alle endepunkter som kobler til bedriftsnettverket, slik at løsepengevirus kan påvises og fjernes.

- Utfør regelmessige inspeksjoner og sårbarhetsvurderinger. Sjekk hendelseslogger regelmessig, slik at uvanlige hendelser som for eksempel aktivitet utenom kontortiden blir oppdaget og undersøkt raskt.

- Ha en plan. Planlegging for nødsituasjoner er viktig for beskyttelsen av virksomheten, og det gjelder også den digitale delen. Sørg for at angrepsøvelser holdes regelmessig, at ansatte vet hvem de skal kontakte hvis et angrep med løsepengevirus oppdages og at en forretningskontinuitetsplan er på plass, slik at bedriften kan fortsette driften etter et angrep.

Beskyttelse mot Sodinokibi-løsepengevirus

Selv om medlemmer av gruppen som står bak Sodinokibi/REvil ble pågrepet i januar 2022, er denne skadelige programvaren bare en av mange. Beskytt bedriften mot en rekke angrepstyper med Avast Business Hub, som er en integrert, skybasert sikkerhetsplattform for små og mellomstore bedrifter.