Co to jest ransomware Sodinokibi (REvil)?

Program Sodinokibi (znany także jako REvil lub Ransomware Evil) zidentyfikowany w 2019 r. opracowano w ramach prywatnej operacji typu „ransomware jako usługa” (RaaS) realizowanej, jak się uważa, w Rosji. Szeroki zasięg i efektywność programu Sodinokibi zaobserwowano niemal natychmiast i w ciągu pierwszych czterech miesięcy stał się on czwartym typem ransomware pod względem popularności.

Model dystrybucji RaaS oznacza, że wiele osób miało dostęp do tego kodu ransomware, co zaowocowało dużą liczbą wariantów i rosnącą agresywnością ataków z różnych wektorów, w tym z użyciem spamu i ataków przy użyciu serwera. W efekcie jest to szczególnie groźna postać ransomware.

W artykule przedstawiono pochodzenie programu Sodinokibi, jego działanie oraz sposoby zabezpieczenia przed nim sieci.

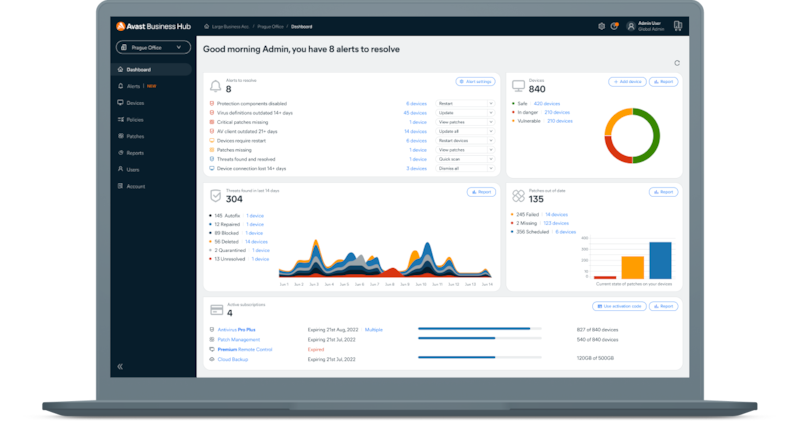

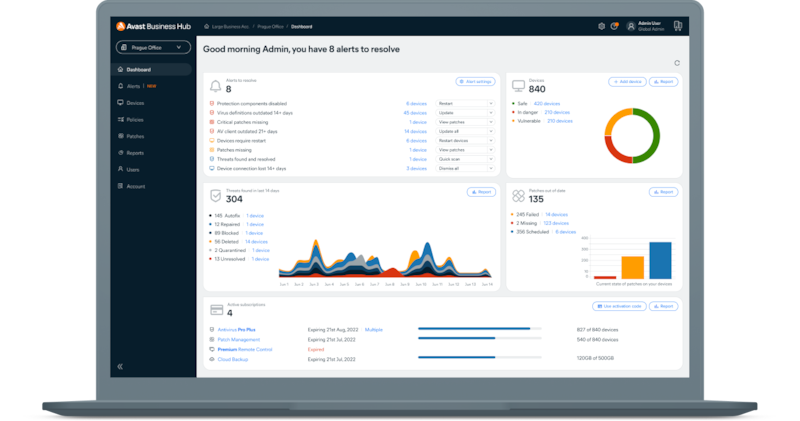

Testuj platformę Avast Business Hub ZA DARMO przez 30 dni

Wszystkie firmy zasługują na najlepsze w swojej klasie cyberzabezpieczenia. Pobierz oprogramowanie Avast Business Hub i testuj je przez 30 dni bez ryzyka.

Co to jest ransomware Sodinokibi/REvil?

Program Sodinokibi jest dostarczany w formacie ransomware jako usługa (RaaS). Oznacza to, że dystrybucją ransomware zajmują się partnerzy, którzy dzielą się z programistami pieniędzmi uzyskanymi z okupu. Jest podobny do znanego kodu okrytych złą sławą grup hakerskich DarkSide i GandCrab odpowiadających, jak się uważa, za 40% infekcji ransomware na świecie.

Wirus jest zwykle dostarczany z użyciem technik phishingu poprzez nakłanianie użytkowników do otwarcia złośliwych plików udających załączniki do wiadomości e-mail, dokumenty i arkusze kalkulacyjne.

Tego rodzaju złośliwe oprogramowanie jest wykorzystywane do szczególnie głośnych ataków przy użyciu ransomware na duże organizacje i osoby publiczne w celu uzyskania znacznego okupu oraz opublikowania prywatnych informacji na blogu grupy. Cyberprzestępcy zastosowali oprogramowanie Sodinokibi w następujących incydentach:

- wykradzenie w maju 2020 r. około 1 TB danych należących do firmy prawniczej Grubman Shire Meiselas & Sacks obsługującej takich celebrytów jak Madonna i Lady Gaga;

- próba szantażowania firmy Apple przy użyciu skradzionych schematów produktów w kwietniu 2021 r.;

- atak na amerykańskiego dostawcę sprzętu HX5 w lipcu 2021 r. Spowodowało to, że przed podjęciem działań przeciwko grupie amerykański prezydent Joe Biden użył nacisków na Władimira Putina. Jak dotąd, jest to najgłośniejszy atak przy użyciu ransomware Sodinokibi.

Kto stoi za ransomware Sodinokibi?

Trudno ustalić pochodzenie twórców tego ransomware. Początkowo wydawało się, że głównym celem ataków jest Azja, ale wkrótce pojawiły się one w Europie. Ataków nie odnotowano w Rosji, co sugeruje, że właśnie stamtąd pochodzi to złośliwe oprogramowanie.

Operacja z udziałem 17 krajów doprowadziła do aresztowania pięciu podejrzanych osób powiązanych z oprogramowaniem Sodinokibi/REvil. W styczniu 2022 r. rosyjskie władze ogłosiły, że grupa została rozbita.

To dobra wiadomość, która jednak nie oznacza, że zagrożenie minęło. Z uwagi na sposób dystrybucji tego ransomware oraz powiązania twórcy z innymi grupami kod Sodinokibi może nadal zostać użyty lub zmodyfikowany pod kątem nowych wektorów ataku.

Jak działa ransomware Sodinokibi?

Jedno z głównych wyzwań dotyczących ransomware Sodinokibi polega na jego wykryciu. Większość kodu jest ukryta lub zaszyfrowana, co utrudnia jego rozpoznanie przez skanery antywirusowe oraz podkreśla wagę wprowadzenia wielowarstwowej, kompleksowej strategii zabezpieczeń łączącej szkolenia, najlepsze praktyki i oprogramowanie w celu jak najszybszego wykrywania potencjalnych zagrożeń.

W tej sekcji dokładniej omówimy proces ataku, aby przybliżyć użytkownikom sposób działania tego ransomware.

Aby dowiedzieć się więcej o innych rodzajach zaawansowanego ransomware, zajrzyj do naszych przewodników dotyczących programów Phobos i WannaCry.

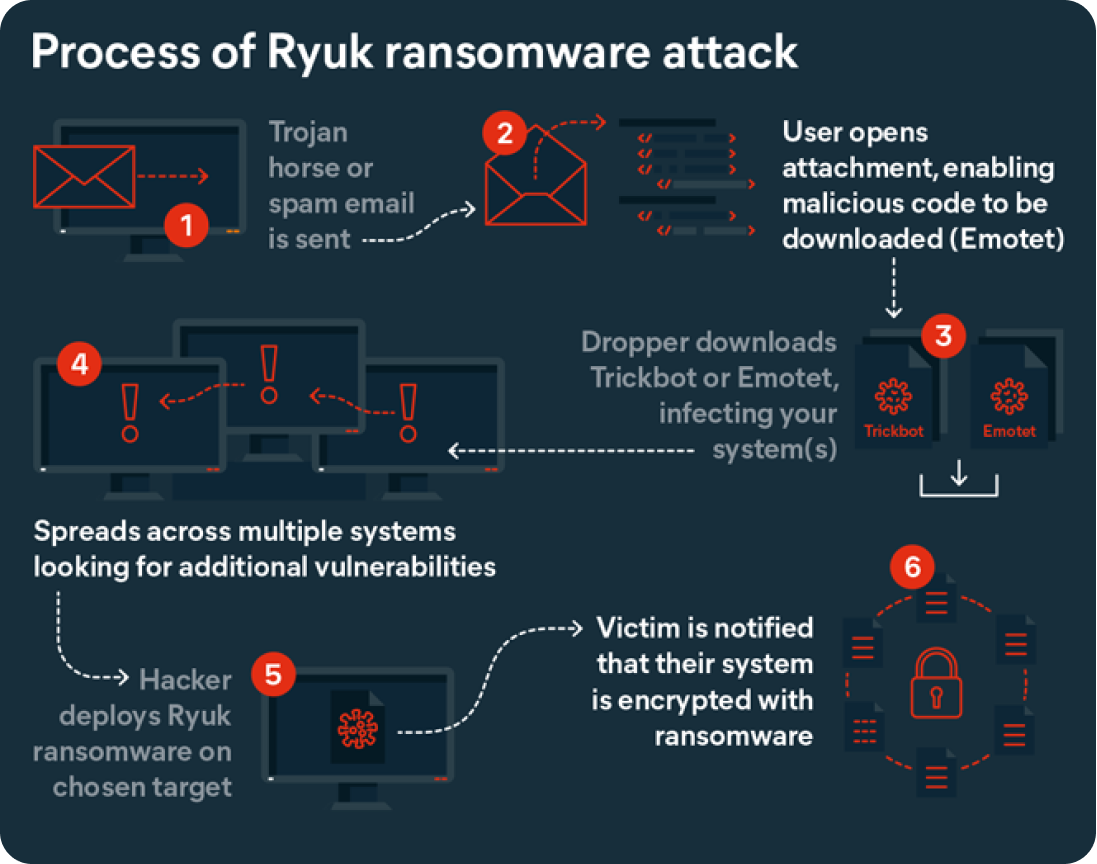

1. Uruchomienie ransomware

Atak zaczyna się od ustalenia, czy jest to jedyny proces uruchomiony w docelowym punkcie końcowym. Następnie są inicjowane ataki typu exploit w celu wykrycia luk w zabezpieczeniach wynikających z braku instalacji poprawek bezpieczeństwa. Na kolejnym etapie są zmieniane uprawnienia dostępu kodu w celu uzyskania pełnych praw administratora. Następnie urządzenie jest ponownie uruchamiane w trybie administratora.

System zostanie przeskanowany pod kątem identyfikatorów języka. Kod zawiera listę wyjątków wskazującą kraje według języka urządzenia, aby ransomware nie atakowało punktów końcowych w krajach Europy Wschodniej. Ta informacja pomogła badaczom w stwierdzeniu, że grupa hakerów działała z terytorium Rosji.

Następnie są usuwane pliki w systemie kopii zapasowej systemu Windows (Kopiowanie w tle) oraz przy użyciu edytora zasad uruchamiania są wyłączane tryby odzyskiwania. W kolejnym kroku system jest skanowany w poszukiwaniu folderów kopii zapasowych, które są usuwane i nadpisywane, aby nie można ich było odzyskać.

2. Generowanie i wymiana kluczy

Klucze szyfrowania są tworzone parami: jeden jest publicznie dostępny, a drugi przechowywany przez osobę dokonującą ataku. Bez kluczy odzyskanie skradzionych danych jest niemal niemożliwe. Sodinokibi wykorzystuje algorytm generowania i wymiany kluczy o nazwie Elliptic-curve Diffie-Hellman (ECDH).

3. Szyfrowanie

Sodinokibi stosuje dwa rodzaje szyfrowania:

- AES — do szyfrowania klucza prywatnego i przesyłania danych w sieciach,

- Salsa20 — do szyfrowania plików użytkowników.

Dokumenty użytkownika są gromadzone ze wszystkich plików nieoznaczonych jako wyjątki i szyfrowane z użyciem algorytmu Salsa20. Dla każdego pliku generowany jest unikatowy klucz. Od razu widać, które pliki zostały zaszyfrowane, ponieważ ransomware dodaje rozszerzenie do nazwy każdego przetworzonego pliku.

Teraz dane zostaną przygotowane do dostarczenia na serwer hakera.

4. Żądanie okupu

Po zaszyfrowaniu pliku jest tworzona informacja o żądaniu okupu i trafia ona do tego samego folderu. Proces ten powtarza się w każdym folderze zawierającym zaszyfrowane pliki. Służący do tego celu szablon jest umieszczony w kodzie Sodinokibi i automatycznie aktualizowany poprzez dodanie identyfikatora użytkownika oraz innych istotnych informacji, w tym klucza.

Sodinokibi — deszyfrowanie

Informacja o żądaniu okupu zawiera proste instrukcje, jakie mają wykonać użytkownicy, aby odzyskać dane. Powinni oni między innymi zainstalować przeglądarkę TOR, przejść do strony, do której odsyła unikatowy link, oraz wpisać klucz.

Na tej stronie są podane szczegółowe dane do wpłaty okupu. Użytkownicy muszą zapłacić, aby pobrać oprogramowanie do deszyfrowania, i mają to zrobić przed upływem podanego terminu. Przekroczenie terminu powoduje podwojenie ceny. Płatność ma zostać przekazana w bitcoinach.

We wrześniu 2021 r. ogłoszono, że firmy z branży cyberbezpieczeństwa i organy ścigania w Stanach Zjednoczonych stworzyły darmowy, uniwersalny klucz deszyfrujący, który umożliwiał odzyskanie plików wszystkim firmom zaatakowanym przed 13 lipca 2021 r. Dla zabezpieczenia danych firmy przed atakami w przyszłości warto jednak mieć narzędzie do ochrony przed ransomware, ponieważ nie gwarantuje się, że klucz będzie skuteczny w przypadku plików zaszyfrowanych po tej dacie.

Ochrona przed atakiem z użyciem ransomware REvil

Wobec tak zróżnicowanej i groźnej postaci ransomware użytkownicy biznesowi muszą dbać, aby ich sieć i urządzenia były chronione przed zagrożeniem atakiem przy użyciu ransomware Sodinokibi/REvil. Oto najważniejsze działania, jakie należy podjąć:

- Regularne aktualizowanie systemów. Luki w zabezpieczeniach to często wykorzystywany sposób przenikania do systemów, więc poprawki i aktualizacje powinny być wprowadzane natychmiast po ich udostępnieniu.

- Tworzenie kopii zapasowych danych. Jak wskazuje nazwa ransomware (zbitka słów oznaczająca oprogramowanie do zdobycia okupu), ataki z jego użyciem przeprowadza się, aby wykraść dane i sprzedać je z powrotem właścicielom. Przechowywanie zabezpieczonych, zdalnych kopii zapasowych oznacza więc, że kluczowe dane i dokumenty pozostaną bezpieczne i dostępne nawet wtedy, gdy spełni się najgorszy scenariusz.

- Kontrolowanie dostępu. Uprawnienia dostępu powinny być rygorystycznie ograniczane do osób, które potrzebują bezpośredniego dostępu. Stosowane w firmie zezwolenia należy poddać kontroli, aby jak najmniej osób miało przydzielone uprawnienia administratora. W razie włamania na konto użytkownika ograniczy to dostęp do elementów sterowania siecią.

- Wdrożenie najlepszych praktyk w zakresie bezpieczeństwa. Kolejny sposób ochrony danych firmy polega na zadbaniu o wdrożenie najlepszych praktyk w zakresie bezpieczeństwa. Powinny one obejmować wymóg stosowania silnych haseł, proces oznaczania podejrzanej aktywności oraz umowy dotyczące pracy zdalnej, które mają zagwarantować aktualizowanie i zabezpieczenie urządzeń. W ramach tych działań we wszystkich punktach końcowych połączonych z siecią firmową powinno się stosować oprogramowanie do ochrony przed ransomware oraz skanery złośliwego oprogramowania w celu wykrywania i usuwania ransomware.

- Regularne kontrole i oceny luk w zabezpieczeniach. Należy regularnie sprawdzać dzienniki zdarzeń, aby szybko wykrywać i analizować nietypową aktywność, na przykład intensywne działania poza godzinami pracy.

- Opracowanie planu reagowania. Planowanie na wypadek sytuacji kryzysowej ma kluczowe znaczenie dla ochrony firmy — i odnosi się także do świata cyfrowego. Należy regularnie przeprowadzać próbne alarmy dotyczące ataku, aby pracownicy wiedzieli, z kim się kontaktować w razie ataku z użyciem ransomware. Powinien też zostać opracowany plan ciągłości działania (BCP), który ma zapewnić dalsze funkcjonowanie firmy po ataku.

Ochrona przed ransomware Sodinokibi

W styczniu 2022 r. aresztowano członków grupy, która stworzyła ransomware Sodinokibi/REvil, ale ich złośliwe oprogramowanie to tylko jeden z wielu takich programów. Zabezpiecz swoją firmę przed wieloma różnymi atakami, korzystając z oprogramowania Avast Business Hub — naszej zintegrowanej, opartej na chmurze platformy zabezpieczeń dla MŚP.